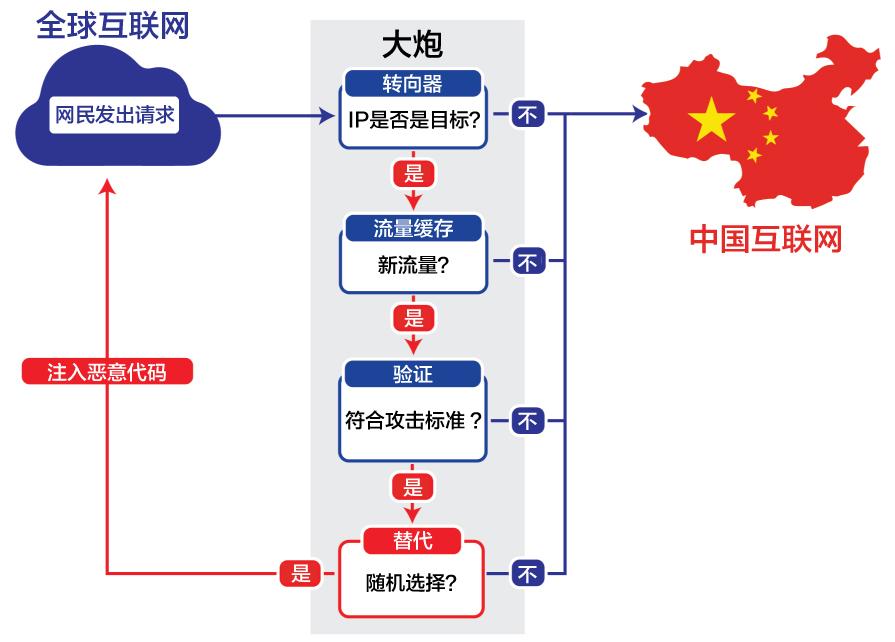

“大炮”攻击力强大

由加拿大多伦多大学公民实验室、美国加州大学伯克利分校、与普林斯顿大学等机构共同研究分析的一份报告指出,“大炮”不是防火墙的衍生,该系统能绑架国际网络,注入恶意代码,并按照攻击者意图,实施网络攻击。

“大炮”是一个路内系统(in-path system,GFW是旁路系统),不仅仅能注入流量,而且能直接压制流量。它不主动检查所有的链路流量,而只是拦截一组目标地址的流量,可能是通过减少 数据流让系统能及时处理。它只检查个别的数据包去判断是否采取行动,避免TCP字节流重组装的计算开销。(来源:Solidot)

“大炮”能使全球的网络用户都成为潜在的攻击者。这一研究符合了此前其他报告对Github和GreatFire遭受网络攻击的分析。从3月中旬开 始,中国最大的搜索引擎百度的网站流量及广告流量都被利用,从海外访问百度以及插入了百度广告以及百度统计的中国网站,就会被拦截并操纵以冲击 GitHub和GreatFire,前者是一个广受程序员欢迎的网站,后者是一家非营利性组织,运营着被中国屏蔽网站的镜像。研究人员表示,这样的攻击只 能发生在中国互联网的骨干网上,意味着中国政府对此事负有责任。

《南华早报》援引一名移动技术公司的首席执行官称,到目前为止大炮被认为是有效的,因为它的大部分目标被成功瓦解。

全球三甲的网络监控

“大炮”还具有监控功能,只要用户连接到不加密的中国服务器上(如,中国的网站、或使用百度广告的海外网站等),“大炮”就能直接将监控软件下载到用户的电脑上。目前,已知的仅有美国和英国政府具有如此操控未加密网络的能力。

如何防止“被炮”

如果用户上的网站是http://,就意味着该网站未加密,“大炮”攻击(以及美国的监控)就是基于未加密(明文信息)传输,因此泡泡的技术专家提加密是关键。以下是为网民提出几项建议,尽可能减少“被炮”的可能性:

- 加密:使用加密网站(HTTPS),加密的电邮服务、加密聊天软件(如Cryptocat、ChatSecure)、加密通话软件(如Signal、RedPhone)等线上服务;

- 及时更新软件:用最新的操作系统(还在用XP看这篇文章的朋友们),更新浏览器(最新的Chrome和Firefox 取消了CNNIC的认证),更新杀毒软件;

- 用网络处理敏感事务的用户,可以关闭浏览器中的Javascript 。

“但普通用户在这方面能做的十分有限。”泡泡的安全专家说,“最重要的是,网络公司要启用https加密网站。”Mozilla的两位网 络安全工程师日前发起“抛弃HTTP计划”,呼吁全面转移到加密的HTTPS。他们表示明文传输信息的时代已经结束,新一代的网络需要使用加密的 HTTPS。谷歌也在其搜索结果中给予启用HTTPS的网站优先位置。

中国网络企业的安全政治

中国国内使用HTTPS加密的网站大大少于海外,部分原因是HTTPS网站在中国的连接速度遭到干扰。百度搜索最近开始启用加密,但此前被脚本劫持发动对GitHub的网络攻击的百度广告和统计仍未加密,这十分容易被“大炮”以及第三方黑客利用,为广大网民埋下安全隐患。

即使百度和其他中国网站全面实施加密,只要政府命令其交出加密的证书私钥,加密只能给用户造成“安全”的假象。因此,中国的网络企业如何界定与政府 的关系是关键。这也关乎到中国网络企业在海外的形象,如果中国的网络产品被国际社会定性为“不可信任”,不仅不利于企业自身发展,也与中国政府在两会上提 出的“互联网+”政策抵触。

谁研发了“大炮”

研究人员判定,研发管理中国防火墙的机构同时也研发了“大炮”,“大炮”与“防火墙”使用共同的网络设施,并共享相同的源代码。另据《南华早报》援引的三方信息源称,“大炮”项目用了大约一年时间开发。

公民实验室的报告指出,国家计算机网络与信息安全管理中心、国家互联网应急中心(工信部)在其中所扮演的角色还有待确认。国家计算机网络与信息安全管理中心曾注册了近百个技术专利,其中包括微博删除方法、西藏方言识别系统、网站分类方法、云计算智能监控与分析系统等。

一个国家安全消息来源说,中国转向“大炮”是由于防火墙系统的升级没有取得预期的成功,因为“海外敌对组织同时升级了他们的服务帮助大陆人绕过屏蔽”。